软件设计师-第六章 网络安全

第六章 网络安全

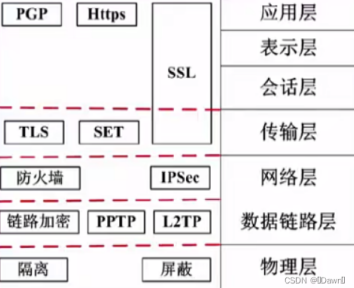

1. 网络安全协议

物理层主要使用物理手段,隔离、屏蔽物理设备等,其它层都是靠协议来保证传输的安全,具体如下图所示:

SSL协议用于网银交易:

- 三方面的服务:用户和服务器的合法性验证、加密数据以隐藏被传输的数据、保护数据的完整性

- 实现过程:接通阶段 —— 密码交换阶段(客户端和服务器之间交换双方认可的密码)—— 会谈密码阶段 (客户端和服务器之间产生彼此交谈的会谈密码)—― 检验阶段 —— 客户认证阶段 ―― 结束阶段

- SSL是传输层安全协议安全加密,用于实现web的安全通信,端口号443。

- TLS是IETF制定的协议,是SSL的后续版本

- 安全连接的协议是SSH,也是传输层基础上的安全协议,SSH终端设备与远程站点之间建立安全连接

- HTTPS是使用SSL加密算法的HTTP

- MIME多用途互联网电子邮件附件扩展类型。扩展了电子邮件的标准,使其能够支持更多的文本

- PGP是一个基于RSA公钥加密体系的邮件加密软件

- IPSes为IP数据报文进行加密

- RFB远程登录图形化界面,IGMP因特网组管理器

- 内部网关协议:RIP、OSPF 外部网关协议:BGP

2. 防火墙技术

防火墙是建立在内外网络边界上的过滤封锁机制。

补充内容

- 防火墙工作层次越低,工作效率越高,安全性越低

- DMZ(非军事区)的作用是保存一些公共服务器(Web服务器、Eamil服务器)

- 防火墙的安全性从高到底:内网-------DMZ--------外网

- 防火墙不能提供漏洞扫描,查毒等功能

-

包过滤防火墙

- 过滤型的防火墙通常是直接转发报文,它对用户完全透明,速度较快。对网络层的数据报文进行检查。处在网络层(TCP)和数据链路层(IP)

- 优点:防火墙对每条传出网络的包实行低水平控制。每个IP字段都被检查,如:源地址、目标地址、协议和端口号

- 缺点:不能防范黑客攻击、不支持应用层协议、不能处理新的安全威胁。

-

应用代理网关防火墙

- 内网用户对外网的访问变成防火墙对外网的访问,然后再由防火墙转发给内网用户。处在应用层、传输层和网络层。

- 优点:检查应用层、传输层和网络层的协议特征对数据包的检测能力比较强

- 缺点:难以配置、处理速度非常慢(网络整体性能低)

-

状态检测技术防火墙

- 状态检测技术防火墙结合了代理防火墙的安全性和包过滤防火墙的高速度等优点。在不损失安全性的基础上,提高了代理防火墙的性能

3.病毒和木马

3.1 病毒

- 病毒:编制或者在计算机程序中插入的破坏计算机功能或者破坏数据,影响计算机使用并且能够自我复制的 一组计算机指令或者程序代码

- 病毒具有:传染性、隐蔽性、潜伏性、破坏性、针对性、衍生性、寄生性、未知性、触发性

计算机病毒可以分为:

-

文件型计算机病毒:可以感染可执行文件(exe和com文件)

-

引导型计算机病毒:影响软盘或硬盘的引导扇区

-

宏病毒:感染的对象是使用某些程序创建的文本文档(docx)、数据库、电子表格等文件,

-

目录型计算机病毒:可以修改硬盘上储存的所有文件的地址

3.2 木马

- 木马:是一种后门程序,场被黑客用作控制远程计算机的工具,隐藏在被控制电脑上的一个小程序监控电脑 一切操作并盗取信息

3.3 种类

- 病毒和木马种类:系统引导型病毒,文件外壳型病毒,目录型病毒

- worm表示蠕虫病毒(感染EXE文件):熊猫烧香,罗密欧与朱丽叶,恶鹰,尼姆达,冲击波

- 木马:QQ消息尾巴木马,Trojan表示特洛伊木马

- Backdoor表示后门病毒

- Macro表示宏病毒(感染word、excel等文件中的宏变量):美丽沙,台湾1号

- CIH病毒:史上唯一破坏硬件的病

- 红色代码:蠕虫病毒 + 木马

4. 网络攻击

- 主动攻击:拒绝服务攻击(Dos)、分布式拒绝服务(DDos)、认证处理、信息篡改、资源使用、欺骗、伪装、重放等

- 被动攻击:嗅探、信息收集等

- 拒绝服务攻击 (Dos攻击) : 目的是使计算机或网络无法提供正常的服务(拒绝服务攻击是不断向计算机发起请求来实现的)。

- 重放攻击: 攻击者发送一个目的主机已经接受过的报文来达到攻击目的。攻击者利用网络监听或者其他方式盗取认证凭据,之后再重新发送给认证服务器。主要用于身份认证过程,目的是破坏认证的正确性。

- 口令入侵攻击:使用某些合法用户的账号和口令登录到目的主机,然后再实施攻击活动。

- 特洛伊木马:被伪装成程序或游戏,当用户下载了带有木马的软件或附件时,这个程序就会向黑客发起连接请求,建立连接后黑客就实施攻击活动。

- 端口欺骗攻击: 采用端口扫描找到系统漏洞从而实施攻击。

- 网络监听: 攻击者可以接收某一网段在同一条物理通道上传输的所有信息使用网络监听可以轻松截取包括账号和口令在内的信息资料。

- IP欺骗攻击: 产生的IP数据包为伪造的源IP地址,以便冒充其他系统或发件人的身份。(ARP)

- sql注入攻击: 是黑客对数据库进行攻击的常用手段之一。没有对用户输入数据的合法性进行判断,使应用程序存在安全隐患。攻击者可以提交一段数据库查询代码,根据程序返回的结果,获得某些他想得知的数据首先获取数据库的权限,就可获取用户账号和口令信息,以及对某些数据修改等。

- 入侵检测(用户的非授权访问)技术: 专家系统、模型检测、简单匹配。

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 DIUDIU 小菜鸟!

评论